Cyber-Sicherheit:

offeriert umfassendes Know-how zur Cyber-Sicherheit (Prof. Norbert Pohlmann)

In der heutigen durch Digitalisierung geprägten Ära ist die Informationssicherheit entscheidend für den Schutz unserer Privatsphäre und Kritischen Infrastrukturen. Cyber-Sicherheit ist ein Hauptbestandteil der Informationssicherheit und umfasst den Schutz von Systemen, Netzwerken und Daten in digitaler Form.

Pohlmann, ein Experte auf diesem Gebiet, hat ein umfassendes Lehrbuch Cyber-Sicherheit verfasst, das als grundlegende Lektüre für jeden, der sich mit diesem Thema auseinandersetzt, dient.

Die Cybernation bringt jedoch auch neue Risiken mit sich, darunter Spoofing, Social Engineering, Phishing und Malware, einschließlich Ransomware. Diese Angriffe können durch Ausnutzung von Schwachstellen in Systemen und Software durchgeführt werden, was das Risiko erheblich erhöht.

Um diese Risiken zu verwalten, ist ein effektives Schwachstellenmanagement unerlässlich, das mit der Identifizierung, Klassifizierung, Behebung und Milderung von Schwachstellen befasst ist. Zudem spielt die Threat Intelligence eine Schlüsselrolle bei der Aufdeckung gezielter Angriffe und der Bereitstellung von Einblicken in die Taktiken, Techniken und Prozesse von Angreifern.

Ein weiterer wichtiger Aspekt der Cyber-Sicherheit ist die Authentifikation von Benutzern und Systemen, um sicherzustellen, dass nur autorisierte Personen Zugriff auf Informationen und Ressourcen haben. Hier spielen Passwörter eine grundlegende Rolle, obwohl sie oft als schwächster Punkt in der Sicherheitskette angesehen werden. Deshalb sind auch andere Authentifizierungsmethoden wie CAPTCHA und RSA weit verbreitet.

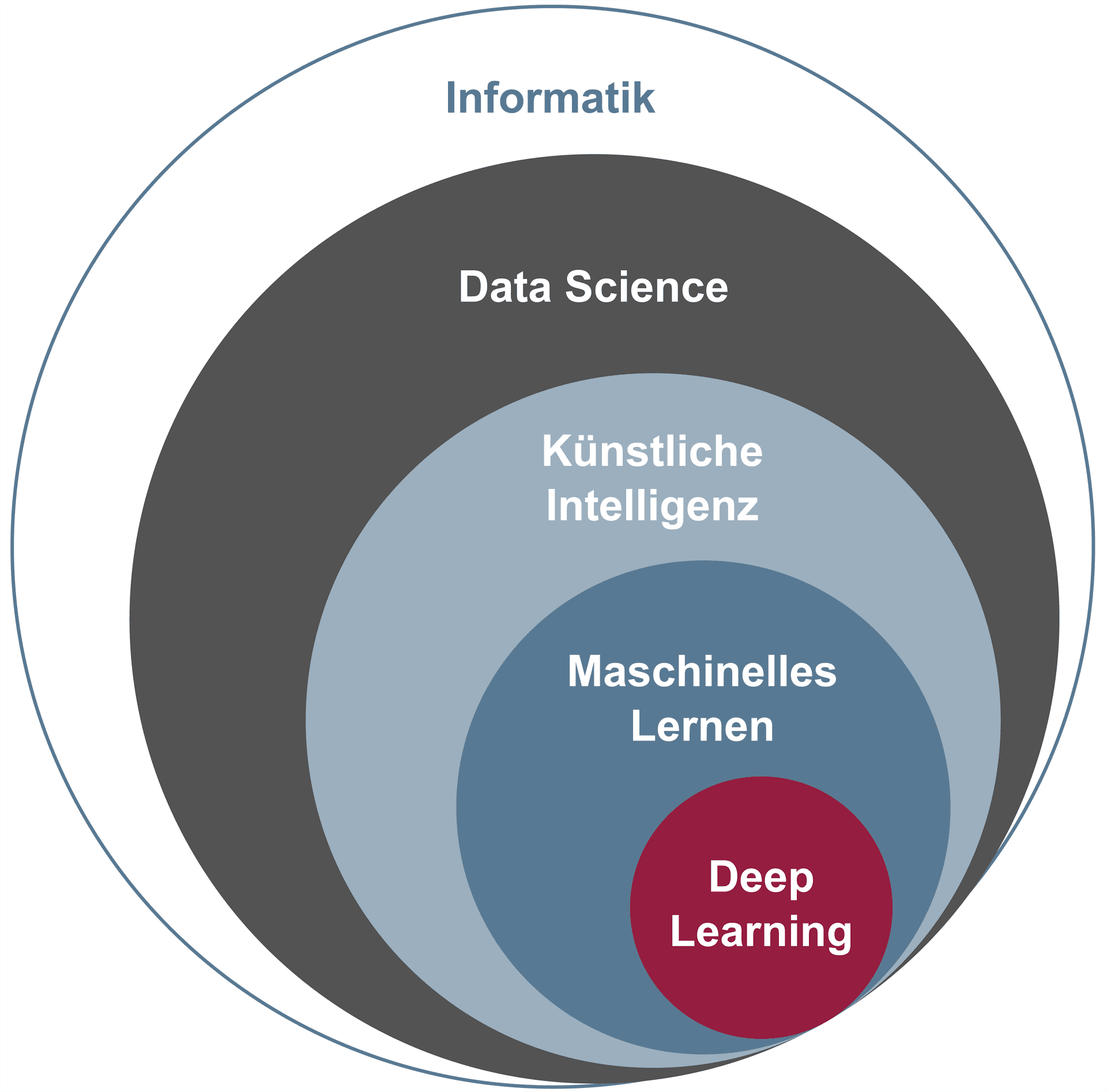

Auf technologischer Ebene können verschiedene Tools und Technologien zur Verbesserung der Cyber-Sicherheit beitragen, darunter Firewalls, TLS, HSM und TPM. Zudem wird zunehmend auf Zero Trust Sicherheitsmodelle und Technologien wie Blockchain und Künstliche Intelligenz zurückgegriffen, um die Sicherheit weiter zu erhöhen.

Die Einhaltung von Sicherheitsstandards und -vorschriften wie ISO 27001 und der Einsatz eines ISMS sind ebenso unerlässlich für den Schutz von Informationen und Systemen. Die Grundschutzmethodik bietet hierbei einen umfassenden Ansatz für die Sicherheit von IT-Systemen.

Zu guter Letzt darf die Bedeutung der Return on Security Investment nicht vernachlässigt werden. Es ist wichtig, das richtige Gleichgewicht zwischen den Kosten für die Implementierung von Sicherheitsmaßnahmen und dem Wert der zu schützenden Informationen zu finden. Die Herausforderungen der Cyber-Sicherheit sind vielfältig und komplex, aber mit den richtigen Strategien und Technologien können sie erfolgreich bewältigt werden.

Weiterführende Links

Marktplatz IT-Sicherheit – die Plattform für IT-Sicherheit

Webseite Institut für Internet-Sicherheit

Trust Media

SecAware